Digimon World 3 - Cara Dapatkan Epic Weapons

Tips sebelum mulai quest:

- PENTING: Jangan jual weapon pemberian dari Boss seperti Old Claw, Old Wand, etc. Simpan di inventory atau equip pada digimon yang sedang dibawa

- Fokus untuk melatih satu digimon per-weapon nya, jadi total digimon yang dilatih hanya ada 5

- Pilih antara Veemon, Agumon atau Guilmon

- Pilih antara Renamon atau Patamon

- Kumamon

- Monmon

- Kotemon

- Quest bisa selesai setelah memasuki Amaterasu City, dan bisa dilakukan sekaligus sebelum melawan Chief Officer / President MAGAMI di Amaterasu Admin Center.

- Kumamon sangat lambat untuk level up, jadi coba dapatkan EXP Adapter dari Boss Dark Dungeon di Amaterasu Kulon Mine dan pasang pada Kumamon.

Disini saya hanya akan menulis instruksi untuk Veemon, Renamon, Kumamon, Monmon dan Kotemon saja.

Veemon :

- Veemon harus level 45 keatas

- Pastikan sudah mendapatkan Old Claw dari MasterTyranomon di Asuka Tyrano Valley

- Beli Saber Fang di Amaterasu Mirage Tower (15,000 BIT)

- Temui Shadramon di Amaterasu Protocol Forest. Dia akan fuse kedua weapon menjadi Vanquish

- Beli Venom Fang di Amaterasu Baihu atau XuanWu City (22,000 BIT)

Equip Vanquish dan Venom Fang pada Veemon- Temui Depthmon di Seabed di Asuka Lake of Ice (via dock timur). Dia akan fuse kedua weapon menjadi Destruction.

- Beli Belial Fang di Amaterasu City (30,000 BIT)

Equip Belial Fang dan Destruction pada Veemon- Temui MetalEtemon di Kulon Mine (Amaterasu atau Asuka). Dia akan fuse kedua weapon menjadi Invincible.

Renamon:

- Pastikan sudah dapat Invincible menggunakan Veemon atau Agumon atau Guilmon

- Renamon harus level 45 keatas

- Pastikan sudah mendapatkan Old Wand dari Pharaomon di Asuka Protocol Ruin

- Beli Khakkhara di Amaterasu Mirage Tower (15,000 BIT)

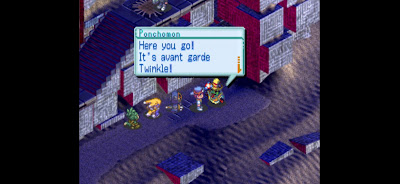

Equip Khakkhara dan Old Wand pada Renamon.- Temui Ponchomon di Amaterasu Mirage Tower. Dia akan fuse kedua weapon menjadi Twinkle

- Beli Crystal Rod di Amaterasu Baihu atau XuanWu City (22,000 BIT)

Equip Crystal Rod dan Twinkle pada Renamon- Temui Kongoumon di Amaterasu Legendary Gym. Dia akan fuse kedua weapon menjadi Immaculate

- Beli Millenium di Amaterasu City (30,000 BIT)

Equip Millenium dan Immaculate pada Renamon- Temui MetalEtemon di Kulon Mine (Amaterasu atau Asuka). Dia akan fuse kedua weapon menjadi Eternally.

Kumamon:

- Pastikan sudah dapat Eternally menggunakan Renamon atau Patamon

- Kumamon harus level 45 keatas

- Pastikan sudah mendapatkan Rusty Gloves dari Datamon di Asuka Control Room (Asuka City) via submarimon.

- Beli Kaiser Fist di Amaterasu Mirage Tower (15,000 BIT)

- Temui Nohemon di Amaterasu Catacomb. Dia akan fuse kedua weapon menjadi Zodiac

- Beli Tempest Arm di Amaterasu Baihu atau XuanWu City (22,000 BIT)

- Temui Seehomon di Seabed di Asuka Central Park (via dock dekat seorang nenek, pergi ke arah barat/kiri). Dia akan fuse kedua weapon menjadi Prominence

- Beli Raijin Fist di Amaterasu City (30,000 BIT)

- Temui MetalEtemon di Kulon Mine (Amaterasu atau Asuka). Dia akan fuse kedua weapon menjadi Super Nova.

Monmon:

- Pastikan sudah dapat Super Nova menggunakan Kumamon

- Monmon harus level 45 keatas

- Pastikan sudah mendapatkan Rusty Rifle dari HiAndromon di Asuka Operation Room (Dum Dum Factory)

- Beli Cluster Cannon di Amaterasu Mirage Tower (15,000 BIT)

- Temui Shurimon di Amaterasu Zhu Que UG Lake. Dia akan fuse kedua weapon menjadi Justice

- Beli Laser Cannon di Amaterasu Baihu atau XuanWu City (22,000 BIT)

- Temui Sagitarimon di Amaterasu Mobius Desert (ambil arah timur dan timur lagi). Dia akan fuse kedua weapon menjadi Judgement

- Beli Suijin Cannon di Amaterasu City (30,000 BIT)

- Temui MetalEtemon di Kulon Mine (Amaterasu atau Asuka). Dia akan fuse kedua weapon menjadi Punishment.

Kotemon:

- Pastikan sudah dapat Punishment menggunakan Monmon

- Kotemon harus level 45 keatas

- Pastikan sudah mendapatkan Rusty Katana dari Zanbamon di Asuka Catacomb

- Beli Onimaru di Amaterasu Mirage Tower (15,000 BIT)

- Temui Kabukimon di Amaterasu Ether Jungle (via dock dari Phoenix Bay ke arah barat/kiri). Dia akan fuse kedua weapon menjadi Kotetsu

- Beli Tenjinmaru di Amaterasu Baihu atau XuanWu City (22,000 BIT)

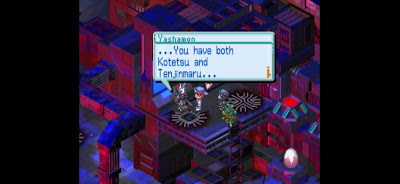

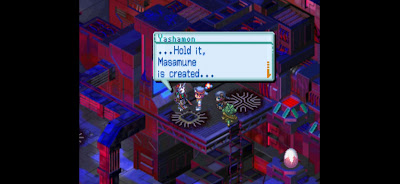

- Temui Yashamon di Amaterasu Secret Room (via Dum Dum Factory). Dia akan fuse kedua weapon menjadi Masamune

- Beli Fuujin Blade di Amaterasu City (30,000 BIT)

- Temui MetalEtemon di Kulon Mine (Amaterasu atau Asuka). Dia akan fuse kedua weapon menjadi Muramasa.

Tugas Seminar Review Jurnal

Jurnal : Computer & Network Security Threats

Penulis : Abhishek P. Bhatt

Pada abstrak dari jurnal tersebut diceritakan bahwa permasalahan yang ada yaitu Organisasi yang Modern sangat bergantung pada sistem informasi mereka dan investasi besar dibuat setiap tahunnya. Sistem tersebut sekarang terkomputerisasi dan berjaringan komputer dan sudah menjadi trend dalam dekade terakhir. Ketersediaan Informasi dan sumberdaya komputer dalam sebuah organisasi baik antar organisasi sering kritis dalam membuat jasa dan layanan.

Pada pembahasan isi jurnal diketahui bahwa Keamanan Komputer secara tradisional ditentukan oleh tiga atribut yaitu confidentiality, integrity, dan availability.

- Anda tidak suka jika Email anda bisa dibaca oleh setiap orang dan anda tidak suka jika rekening bank anda bisa dilihat oleh semua orang. Inilah elemen Confidentiality atau kerahasiaan.

- Ketika anda mengirim Email, tentu akan menjadi masalah besar bila isi email Anda ternyata telah dirubah isinya oleh seseorang, dari memuji seorang karyawan menjadi memecat karyawan. inilah contoh dari elemen Integrity atau integritas.

- Suatu data, tidak boleh dirubah oleh orang yang tidak berhak. baik, anda khawatir dengan keamanan email dan mematikan komputer anda. Apa yang terjadi? Anda menjadi tidak bisa dihubungi.inilah elemen Availability atau ketersediaan yang sangat penting.

Jenis-Jenis Ancaman pada keamanan jaringan komputer adalah sebagai berikut:

1. Normal Flow

Informasi disampaikan dari sumber ke tujuan.

2. Interruption

Sebuah bagian penting dari sistem dihancurkan dan menjadi tidak tersedia. Inilah serangan pada atribut Availability.

3. Interception

seseorang atau sekelompok orang dari luar sistem berhasil mengakses sebuah bagian penting dari sistem. Inilah serangan pada atribut Confidentiality.

4. Modification

Seseorang dari luar sistem tidak hanya berhasil mengakses bagian penting sistem, tetapi mengubah hal-hal didalamnya. sehingga pesan yang dikirim tidak sesuai dengan yang diterima penerima. Inilah serangan pada atribut Integrity.

5. Fabrication

Seseorang dari luar sistem memasukan object tiruan dalam sistem, seperti pesan langsung pada penerima. Ini merupakan serang pada atribut Authenticity.

--------------------------------

--- Ancaman pada suatu sistem jaringan komputer merupakan tindakan kriminal dan perlu kita cegah dan minimalisir setiap aksi ancaman tersebut.

Apakah masalah tersebut telah didefinisikan/dirumuskan dengan jelas?

--- Masalah-masalah tersebut sudah dijelaskan dan dikelompokan berdasarkan atribut keamanan yaitu confidentiality, integrity, dan availability.

Apakah metodologi penelitian dijelaskan dengan baik?

--- Kurang dijelaskan dengan baik

Bagaimana mendapatkan dan memanipulasi datanya?

--- Dalam jurnal tersebut tidak dijelaskan data yang dimaksud.

Apa kontribusi dari penelitian yang dilakukan ?

--- Mendukung literatur lain.

Apakah kesimpulan yang bisa diambil terkait dengan permasalahan?

--- Ancaman bisa bermacam-macam dan sangat berbahaya untuk privacy seseorang atau kelompok.

Apakah kesimpulan yang dibuat sudah cukup menjawab dari problem yang ada?

--- Belum, karena tidak ada terapan langsung.

================== \\ // ==================

Jurnal terkait/pendukung:

[1] Santra, S. A Study And Analysis on Computer Network Topology For

Data Communication. (2013)

Data Communication. (2013)

[2] Meador, B. Survey of Computer Network Topology and Analysis Examples (2008)

[3] Perrig, A. SPINS: Security Protocols for Sensor Networks (2002)

[4] Saraireh, S. A SECURE DATA COMMUNICATION SYSTEM USING CRYPTOGRAPHY AND STEGANOGRAPHY (2013)

================== \\ // ==================

Sumber lain :

[1] S'to . Certified Ethical Hacker : 100% illegal. (2009)

================== \\ // ==================

Langganan:

Postingan (Atom)